북한 해킹 조직이 이태원 참사 보고서를 악용해 악성코드를 심어 유포하려고 한 정황이 포착됐다.

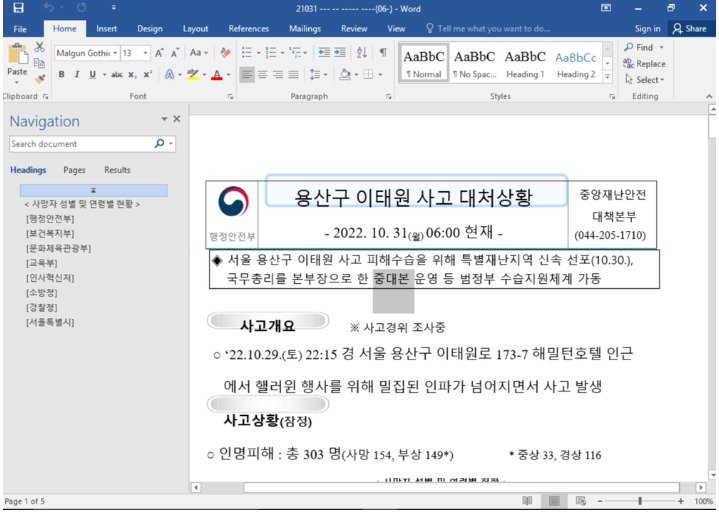

8일 구글의 위협 분석그룹(TAG)이 홈페이지에 공개한 보고서를 살펴보면 지난 10월 31일 북한 해킹 조직 'APT37'이 '용산구 이태원 사고 대처상황'이란 제목의 워드 파일에 악성코드를 심어 유포했다.

해당 파일은 중앙재난안전대책본부 보고서 양식을 모방해 작성됐으며, 파일 내에는 사고 개요와 인명피해, 조치 상황 등이 상세하게 적혀 있는 것으로 알려졌다.

북한 해킹 조직이 감행한 이번 사이버 공격은 한국 네티즌들이 지난 10월 31일부터 바이러스 신고 플랫폼인 '바이러스토탈'에 멀웨어(악성코드)를 대거 신고하면서 드러나게 됐다.

TAG는 "해당 파일은 2022년 10월 29일 서울 이태원에서 일어난 비극적인 사건을 언급하고 있다"라며 "사고에 대한 대중의 광범위한 관심을 미끼로 이용했다"라고 비판했다.

TAG는 "APT37이 인터넷 익스플로러 내의 제로데이 취약점을 악용해 공격했다"고 전했다. 유포한 악성코드는 아직 구체적으로 확인되지 않았지만 과거 돌핀이나 블루라이트 등의 악성코드를 배포한 적이 있는 것으로 확인됐다. 앞서 APT37은 '금성121', '스카크러프트', '레드 아이즈', '그룹123' 등 다양한 이름으로 불리며 최신 보안 취약점을 이용해 국내 대북 단체와 국방 분야 관계자들을 공격해왔다.

한편 APT37은 지난 2019년 통일부 해명자료처럼 꾸민 이메일에 악성코드를 심어 배포한 전적이 있으며, 2018년 네이버 백신 애플리케이션으로 위장한 스마트폰용 악성파일을 유포하기도 했다.

newssu@fnnews.com 김수연 기자

※ 저작권자 ⓒ 파이낸셜뉴스, 무단전재-재배포 금지