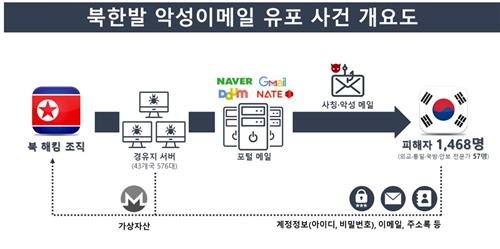

경찰청 국가수사본부는 김수키의 활동 내용을 추적·수사한 결과 내국인 1468명의 이메일 계정이 탈취된 사실을 확인했다고 21일 밝혔다.

피해자에는 전직 장관급 1명을 비롯해 외교·통일·국방·안보 분야의 전·현직 공무원 등 전문가 57명이 포함됐다. 또 회사원·자영업자·무직자 등 다양한 직군의 일반인 1411명도 피해를 봤다.

지난해 해킹 당시 피해자가 49명이었고 외교·안보 분야 전문가만 해당했던 것과 비교하면 공격 대상이 약 30배로 늘었을뿐 아니라 분야도 전방위적으로 확산한 것이다.

김수키는 국내외 서버 576대(43개국, 국내 194대)를 경유하며 IP주소를 바꾼 뒤 정부기관·기자·연구소 등을 사칭해 안내문이나 질의서 등 수신자가 관심을 가질만한 내용으로 위장한 피싱 이메일을 발송했다. 수신자가 이메일에 첨부된 파일을 열람하면 PC 내부의 정보를 유출할 수 있는 악성 프로그램을 심었다.

이런 식으로 아이디와 비밀번호를 가로채 피해자의 이메일 계정에 부정 접속해 내용을 들여다보고 주소록, 첨부파일 등의 자료를 빼냈다. 다만 탈취된 정보 중에 기밀자료는 없는 것으로 확인됐다고 경찰은 전했다.

김수키는 피싱 이메일에 인터넷주소(URL)를 넣어 피해자가 신뢰할 수 있는 기관이나 포털 등을 모방한 가짜 누리집으로 접속을 유도하는 수법도 썼다.

특히 사칭 이메일 수신자가 실제 소속된 기관의 누리집을 제작해 접속을 유도하는 등 수법이 더욱 교묘해진 것으로 파악됐다.

공격 대상이 전방위로 확산하는 것은 북한 해킹조직이 암호화폐를 노리고 있기 때문으로 분석된다. 북한 해킹조직이 탈취한 피해자 정보를 바탕으로 암호화폐거래소 계정에 부정 접속해 절취를 시도한 사실도 확인됐다. 부정 접속 건수는 19건으로 확인됐지만 다행히 피해는 없었다. 해킹으로 장악한 경유 서버 147대에서 '가상자산 채굴 프로그램'을 관리자 몰래 실행한 사실도 드러났다.

경찰은 북한 해킹조직으로 인한 피해를 막기 위해 외교부 등 관계기관 및 미국 정부, 유엔 등과 정보를 공유하고 협력하고 있다고 전했다.아울러 한국인터넷진흥원과 협력해 북한 해킹조직이 운영하는 피싱 사이트를 차단하고 국가사이버위기관리단 등 관계기관에 북한 해킹조직의 경유 서버 목록 등 관련 정보를 제공했다.

경찰 관계자는 "북한 해킹조직의 공격이 전방위적으로 확대되는 만큼 추가적인 피해가 발생하지 않도록 인터넷 사용자의 주의가 필요하다"며 "이메일과 가상자산거래소 계정의 비밀번호를 주기적으로 변경하고 2단계 인증 및 일회용 패스워드(OTP) 설정, 해외 IP 접속 차단 등 보안 설정을 강화해달라"고 했다.

beruf@fnnews.com 이진혁 기자

※ 저작권자 ⓒ 파이낸셜뉴스, 무단전재-재배포 금지