(서울=뉴스1) 윤주영 기자 = 최근 SK텔레콤(017670) 서버 해킹 피해로 유출된 정보 중 가입자 전화번호가 있었단 게 확인되면서, 고객군을 겨냥한 '스미싱'(문자 기반 피싱) 범죄가 우려된다. 특히 유심 교체가 시급한 이들의 심리를 파고든 사칭 서비스 등 내용이 예상된다.

공격자는 이를 통해 악성 애플리케이션(앱)을 배포할 수 있기 때문에 사용자는 수상한 URL을 클릭하거나 개인정보 등을 입력해선 안 된다.

3일 한국인터넷진흥원(KISA)에 따르면 기관 내 국민피해대응단은 이런 후속 범죄를 우려, 상시 모니터링 대응체계를 운영 중이다.

KISA 관계자는 "일전에도 재난 등 국민적 이슈가 있으면 후원 모금 등을 사칭하는 스미싱 시도가 있었다"며 "이번 경우는 불특정 다수 국민이 아닌 SKT 고객이라는 집단을 특정할 수 있기 때문에, 보다 정교하고 집중적인 스미싱 공격이 발생할 수 있다"고 우려했다.

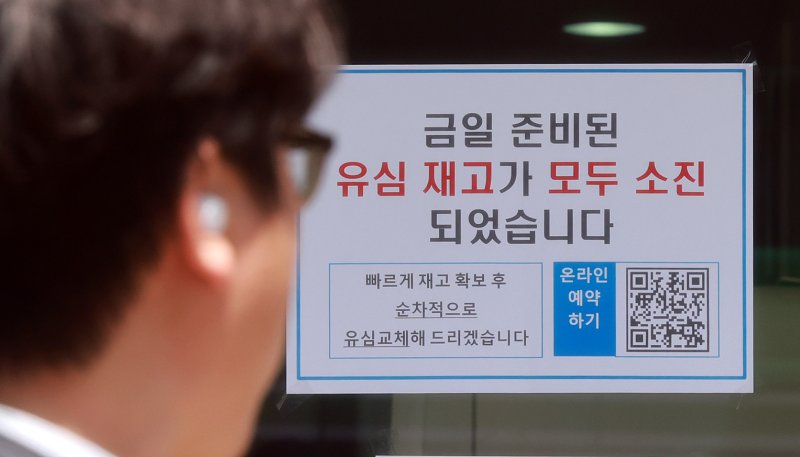

실제로 이번 사태를 악용한 피싱 공격이 기획됐다는 정황이 포착되기도 했다. 지난달 27일 KISA 긴급 보안 공지에 따르면 '유심 무상 교체', '유심 보호 서비스' 등 키워드를 검색 엔진에 입력할 시 도박 사이트로의 연결을 유도하는 악성 웹페이지가 나온다.

이 관계자는 "아직 스미싱 유형이 접수되진 않았지만, 공격자가 파고들기 좋은 이벤트로 생각된다. 유심 교체 대기열이 긴 만큼 유심 교체 서비스로 위장된 스미싱이 가능할 것"이라며 "KISA 국민피해대응단 내 스미싱대응팀은 24시간 집중적으로 모니터링하는 중"이라고 덧붙였다.

사용자 차원에서 피해를 예방하려면 출처가 불분명한 URL 클릭을 자제하고 바로 삭제해야 한다. 의심 사이트는 정상 사이트와의 일치 여부를 꼭 확인해야 한다.

전화번호, 아이디, 비밀번호 등 개인정보는 신뢰 가능한 사이트에만 입력하고, 인증 번호의 경우 모바일 결제로 연계될 수 있으므로 한 번 더 확인해야 한다.

SKT 관계자는 "현 상황을 악용한 불법스팸, 스미싱 등 피해 예방을 위해 KISA 신고건을 실시간 모니터링하는 한편 스팸·스미싱 필터링 정책도 강화하는 중"이라고 말했다.

※ 저작권자 ⓒ 뉴스1코리아, 무단전재-재배포 금지