관련종목▶

'크리덴셜 스터핑' 공격 기승

해커 국내 소규모 웹사이트 노려

011 등 과거 전화번호까지 탈취

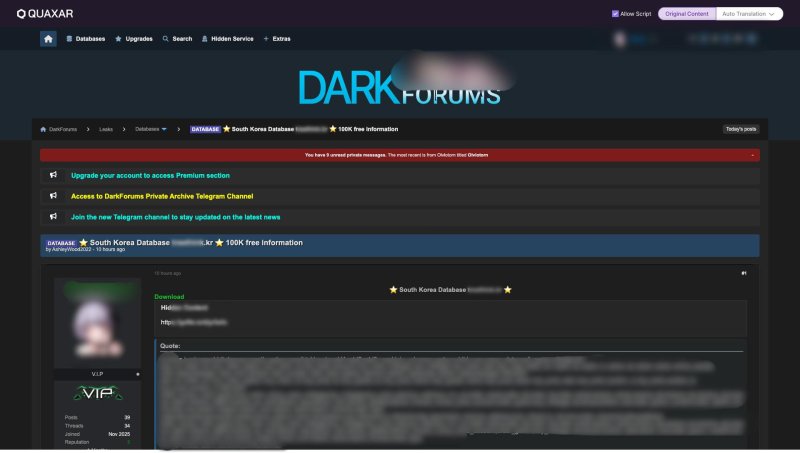

빼낸 정보들 다크웹에 팔아 넘겨

"기업 미사용 시스템 빨리 버려야"

관리자 계정은 보안 강화 필요성

해커 국내 소규모 웹사이트 노려

011 등 과거 전화번호까지 탈취

빼낸 정보들 다크웹에 팔아 넘겨

"기업 미사용 시스템 빨리 버려야"

관리자 계정은 보안 강화 필요성

■훔친 아이디·비번으로 다른사이트에서 정보 빼내

12일 안랩과 S2W 등 보안업계에 따르면 이번 기관에서 탈취된 정보는 011·016·019로 시작하는 옛날 전화번호부터 2024년 데이터까지 다양하다. 여러 기관에서 탈취된 데이터 중 공통적으로 포함된 것은 이름, 생년월일, 아이디, 비밀번호 등이다.

크리덴셜 스터핑이란 공격자가 사용자의 계정, 비밀번호, 기타 여러 가지 암호화된 개인 정보를 획득해 사용자가 이용할 만한 시스템 및 사이트에 방문 후 무작위로 대입하는 공격 방식을 뜻한다. 이용자들이 통상 아이디와 비번을 생성할 때 편의상 이전과 동일한 정보로 활용하는 심리를 악용한 수법이다.

한 보안업계 관계자는 "해커는 한 번 로그인에 실패하면 바로 다음 이용자 정보로 전환해 대입해 보는 방식을 이용하기 때문에 보안 시스템상 이상 행동으로 탐지되지 않는 수법인데다 일정 비율로 성공할 수 있어 위험하다"며 "해커들마다 공격 방식이 다양하기 때문에 이름 이니셜과 생년월일 등 갖고 있는 추가 정보를 활용해 아이디와 비밀번호에 변주를 주어 입력해 보는 등 추가 해킹 시도를 할 가능성도 배제할 수 없다"고 말했다.

■ 수백만 건 유출하면 수십만명 피해

한국재정정보원에 따르면 크리덴셜 스터핑 성공 확률은 0.1%~0.2%지만 100만건의 정보 유출이 있을 경우 10만~20만명의 피해가 생기므로 위험성이 크다. 이에 기업들은 미사용 구형 시스템은 버리고 운영 중인 시스템은 미적용 패치를 적용하는 등 기본적인 보안 조치에 충실해야 한다는 목소리가 나온다.

정진성 안랩 에이 퍼스트팀 매니저는 "이번 위협 행위자는 기회주의적 공격 전략을 통해 보안이 취약한 국내 소규모 웹사이트를 연쇄적으로 침해하는 것으로 보이며 업데이트가 중단되거나 방치된 레거시 시스템을 활용해 상대적으로 쉽게 데이터를 탈취했을 가능성이 높다"며 "과거 데이터라 하더라도 개인정보는 여전히 유효하며 2차 공격의 기반 자료로 활용될 수 있다는 점에서 신속 대응과 사용자 통지가 필요하다"고 설명했다. 그러면서 "조직들은 단순히 새로운 시스템 구축에만 집중할 것이 아니라, 운영 중인 모든 웹 자산에 대한 지속적인 보안 점검과 업데이트가 필수적"이라며 "사용하지 않는 구형 시스템은 완전히 폐기하고 여전히 운영 중인 레거시 시스템에 대해서는 보안 강화 조치가 필수"라고 덧붙였다.

업데이트 등 기본 조치와 함께 권한이 높은 계정에 대한 집중 관리도 필수다. 김재기 S2W 위협인텔리전스 센터장은 "웹 서버를 포함한 주요 시스템 전반에 대해 보안 업데이트 여부를 점검하고, 미적용된 패치가 있을 경우 신속히 조치해야 한다"며 "웹 관리자와 같이 권한이 높은 계정에 대해서는 비밀번호 변경 및 이중 인증 도입 등 추가적인 계정 보안 강화를 병행할 필요가 있다"고 말했다.

한국재정정보원은 이용자들에게는 사이트 가입 시 다른 계정에서 중복으로 쓰지 않는 독립적인 비밀번호를 사용하고, 주기적인 비밀번호 변경 및 복잡하고 긴 비밀번호를 설정할 것을 제안하고 있다.

과기정통부는 확인된 국내 피해 기관·기업 등에 침해 사고 정황을 즉시 공유하고 이들에게 보안 점검 활동 강화와 각별한 주의를 당부한 상태다.

kaya@fnnews.com 최혜림 기자

※ 저작권자 ⓒ 파이낸셜뉴스, 무단전재-재배포 금지